使用Okta確保體驗

使用SSO保護體驗後,將要求用戶進行身份驗證,然後才能訪問Web或移動應用程序體驗。

本主題中的步驟假定您已經註冊了Okta試用帳戶,已登錄到您的帳戶並可以訪問Okta儀表板頁面。

創建一個應用程序

首先創建一個應用程序。

- 登錄到您的Okta試用帳戶。

- 請點擊應用領域在頂部標題中。

- 按一下新增應用程式。

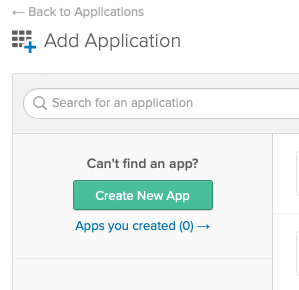

- 在添加申請頁面上,單擊創建新應用。

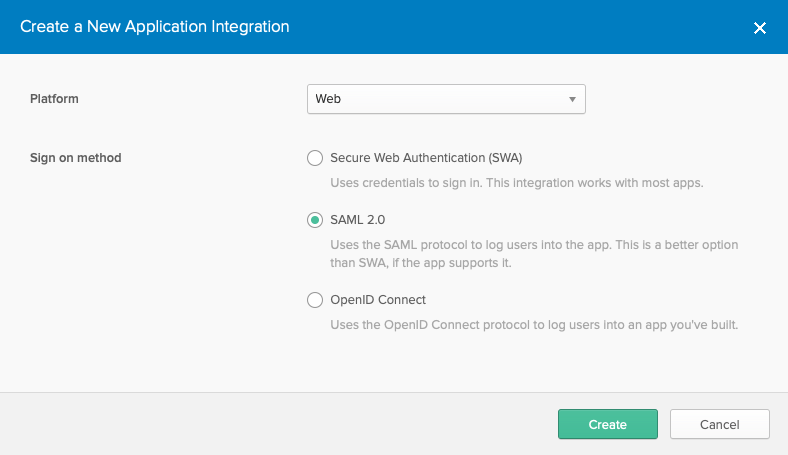

- 選擇一個平台的網頁和一個登入方式的SAML 2.0。

- 按一下「建立」。

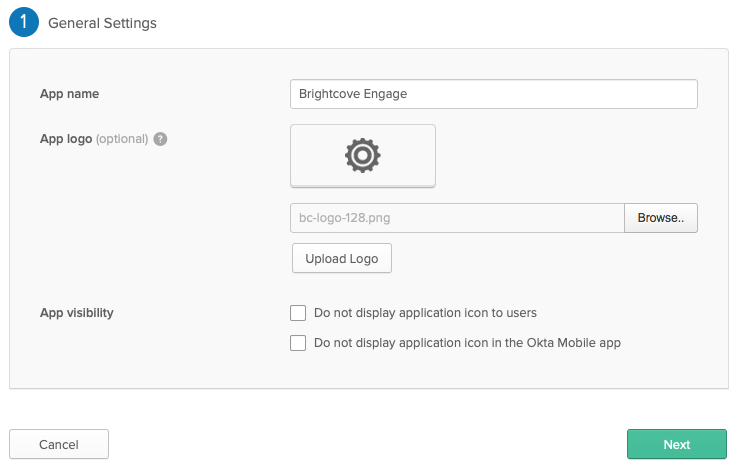

- 輸入一個應用名稱。

- (選擇性) 瀏覽並選取和應用程式標誌。

- 按一下下一步。

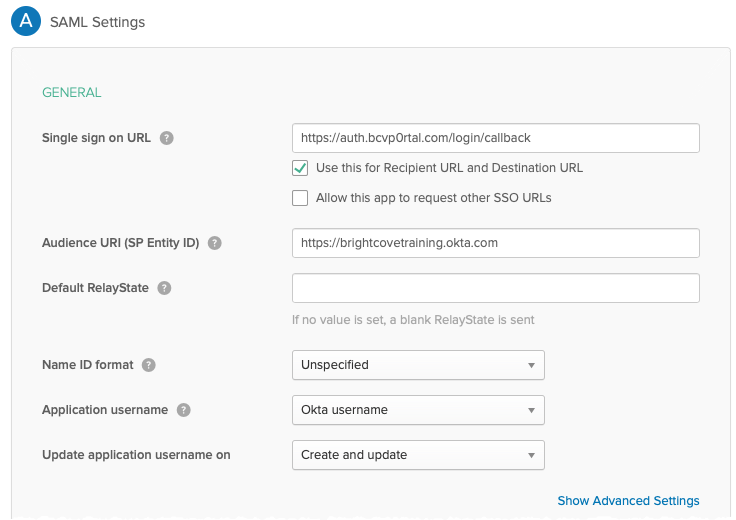

- 設置單一登錄網址至https://auth.bcvp0rtal.com/login/callback。

- 為了目標對象URI(SP實體ID) 輸入Okta主頁的Okta URL。這將在創建試用帳戶時從Okta收到的新帳戶電子郵件中列出。

- 在裡面屬性聲明部分,應創建以下屬性:

名字 價格 名字 user.firstName 姓 user.lastName 電子郵件 user.email

映射應用程序屬性將導致Brightcove Engage Experiences中發生以下情況:

- 對於移動應用體驗,用戶名和電子郵件地址將顯示在“個人資料”頁面上

- 對於所有體驗,用戶的電子郵件地址將作為視頻分析的一部分出現

- 點擊<>預覽SAML斷言按鈕。有效的XML應該顯示在新的瀏覽器選項卡中。如果有任何錯誤,將顯示一條消息。

- 按一下下一步。

- 選擇一個選項您是客戶還是合作夥伴?然後點擊完。

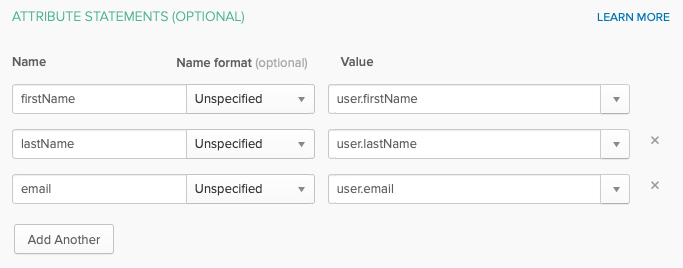

- 確認該應用程序已創建,並且設定值頁面出現。

- 找到它說的地方SAML 2.0 完成安裝說明後,才進行配置。按一下「檢視設定說明」。

的如何配置SAML 2.0說明將在新的瀏覽器標籤中打開。在Brightcove Engage中創建訪問控製配置文件時將需要此信息。

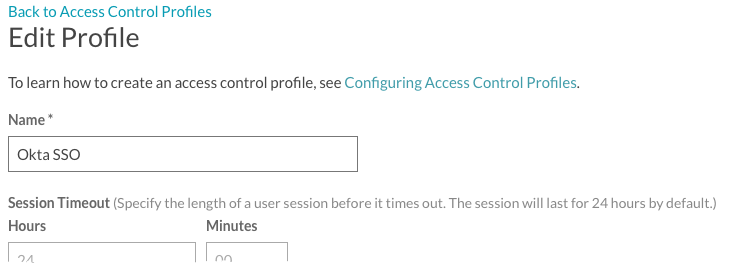

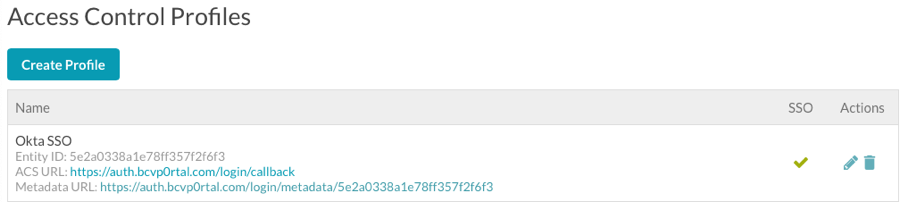

創建訪問控製配置文件

您需要創建一個訪問控製配置文件,該配置文件將用於保護您希望使用SSO保護的所有體驗。

- 登錄到您的Brightcove Engage帳戶。

- 按一下標題中的「設定」。

- 按一下「建立紀要」。

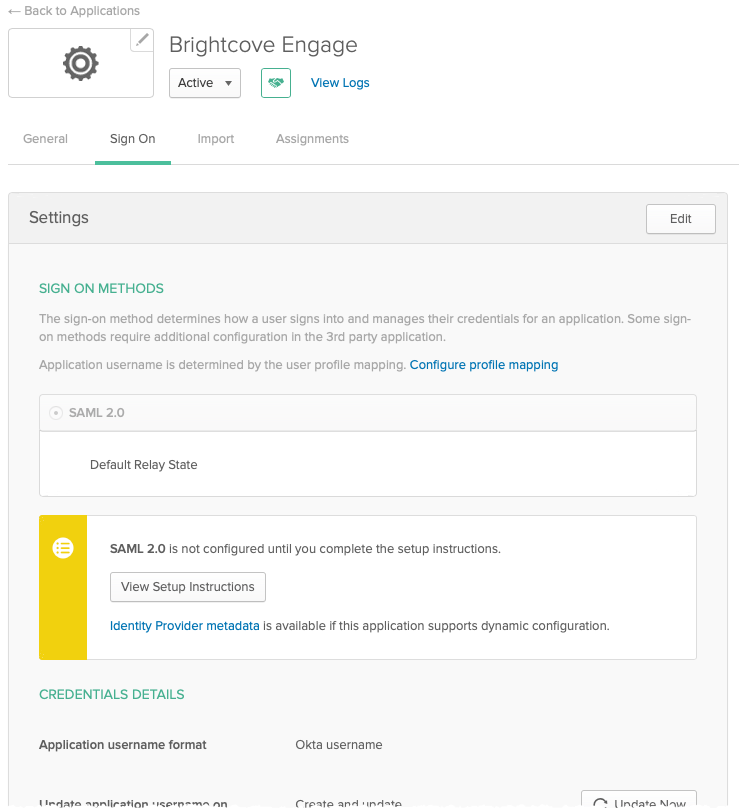

- 為設定檔指定「名稱」。

- 返回如何配置SAML 2.0的說明。複製身份提供商單點登錄URL並將其粘貼到SAML 2.0端點(HTTP)領域。

- 返回如何配置SAML 2.0的說明。將整個值複製到X.509證書字段並將其粘貼到X.509證書領域。確保您包括開始/結束證書線。

- 按一下「儲存」並確認設定檔已建立。

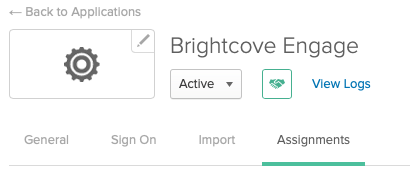

指派群組權限

Okta的最後一步是授予Okta中的所有用戶訪問Brightcove Engage應用程序的權限。

- 返回Okta儀表板。

- 對於您創建的Okta應用程序,單擊作業標籤。

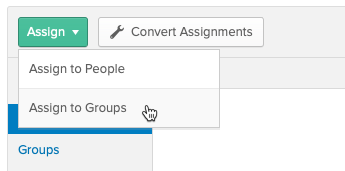

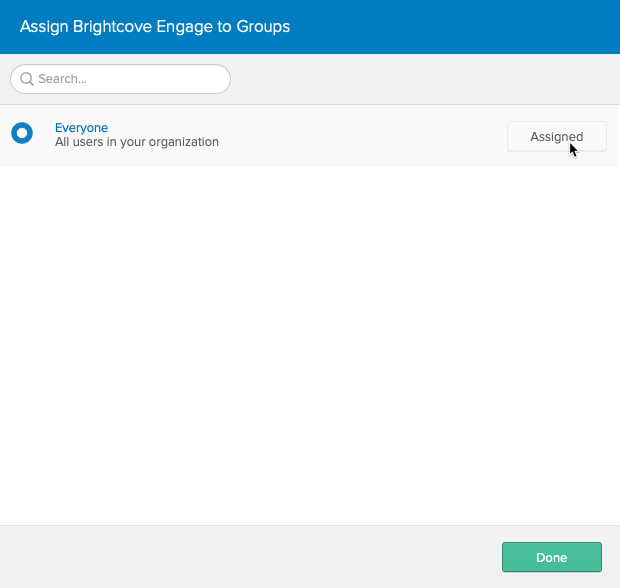

- 按一下「指 > 派給群組」。

- 按一下 [ 每個人 ] 群組旁邊的指派,然後按一下 [ 完成 ]。

將存取控制設定檔指派給體驗

最後一步是將創建的訪問控製配置文件分配給您要確保的體驗。

- 返回到Brightcove Engage。

- 編輯您要確保的體驗。

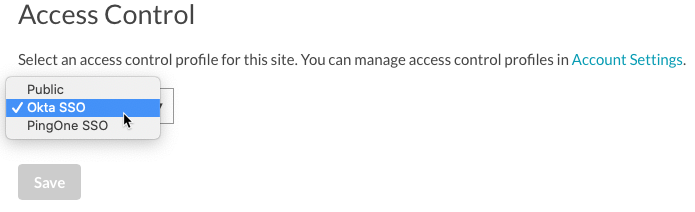

- 在左側導航中,單擊訪問控制。

- 選擇訪問控製配置文件與Okta SSO配置相關聯。

- 按一下「儲存」。

- 發布經驗。

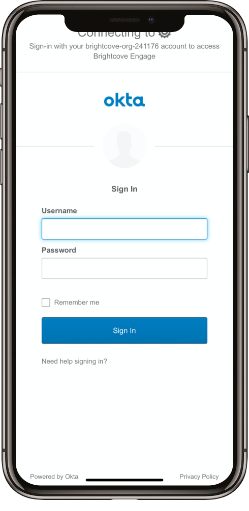

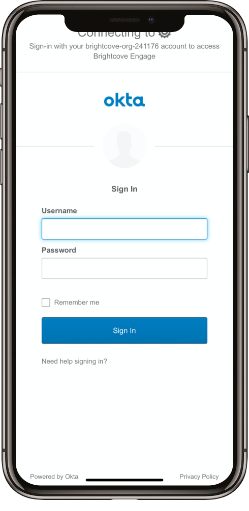

訪問體驗時,Okta會提示您登錄。下圖是嘗試訪問移動應用體驗時的圖像。

聯繫支持

聯繫支持 系統狀況

系統狀況